物理不可克隆函数(PUF)利用硬件系统的物理随机涨落来实现硬件身份标识功能。PUF的功能可由其挑战响应对(CRP: Challenge Response Pair)集合描述。良好的PUF电路应具有随机性、唯一性、可靠性等特点。在硬件安全、可信计算领域,PUF往往被认为具有作为硬件系统的安全根(Root of Trust)的作用。近年来,PUF电路的设计已经成为一个研究热点,用于PUF的熵源和电路结构越来越多样化。然而,PUF的安全性仍是一个需要加强理解的重要问题。

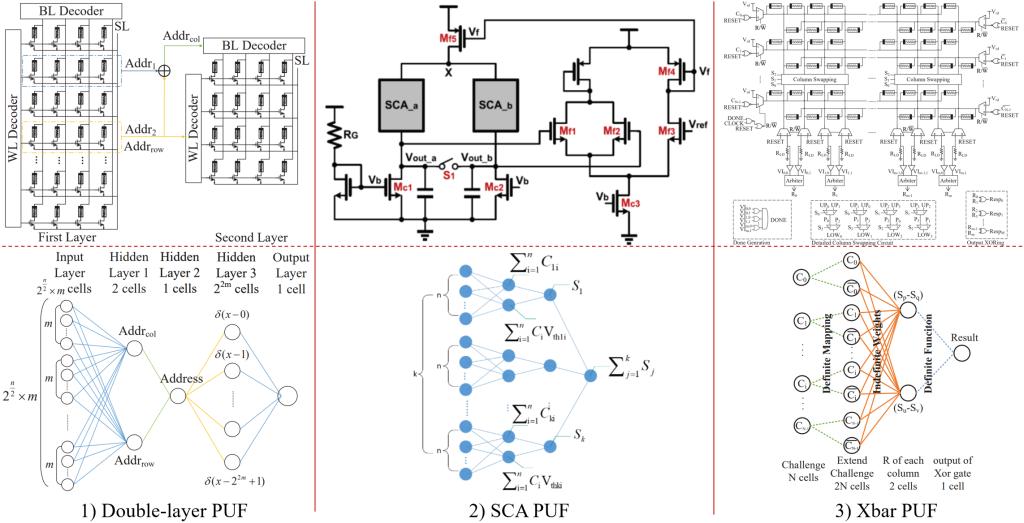

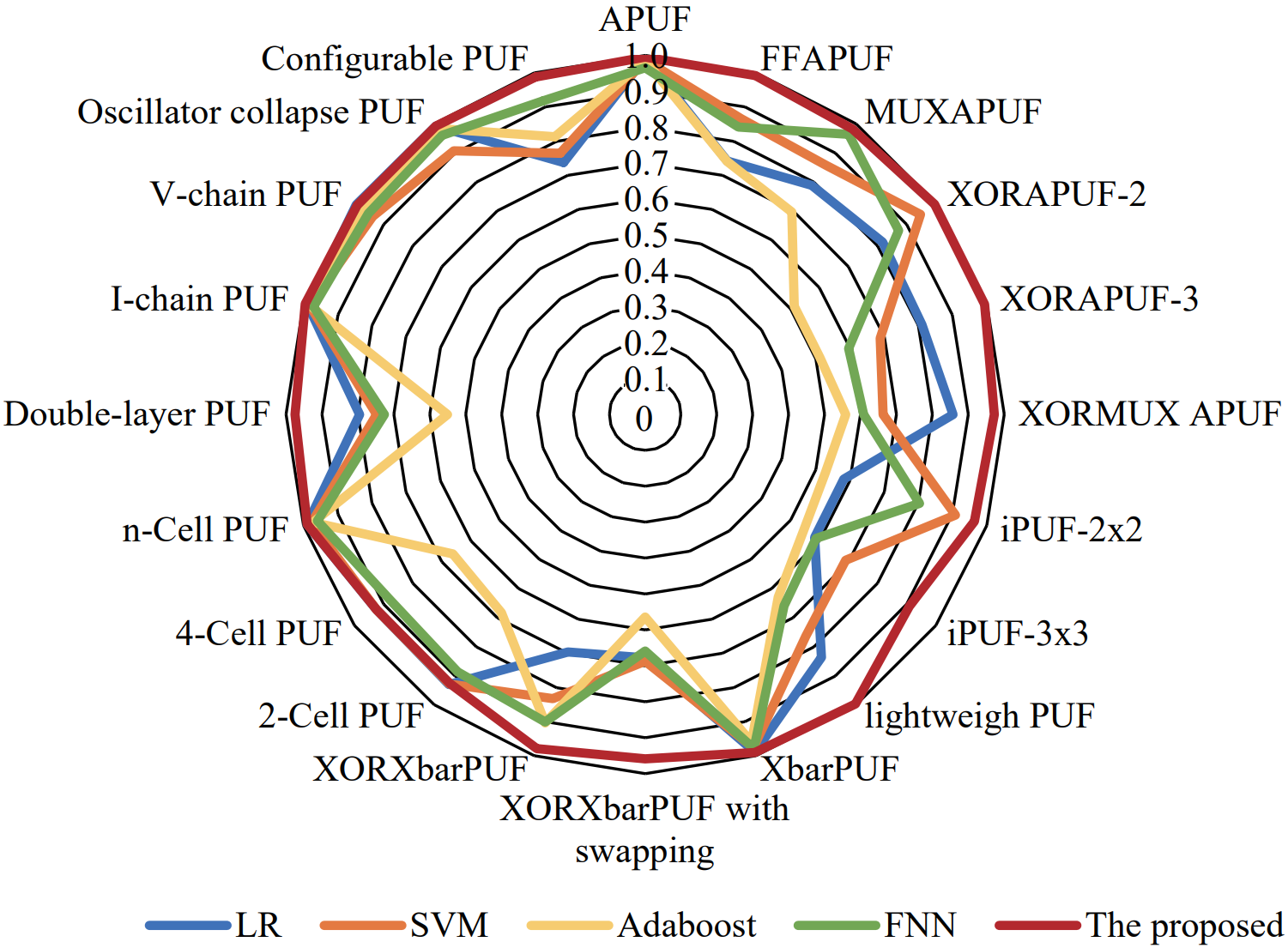

崔小乐教授课题组近年来在PUF电路设计案例研究的基础上,开展了基于机器学习方法的PUF电路安全性攻击测试方法研究。该方法收集部分被攻击PUF电路的CRP来训练描述PUF功能的模型,然后利用训练完成的模型来预测该PUF电路剩余的CRP。课题组采用神经网络作为模型框架,提出了可明确反映PUF功能和电路结构特点的神经网络模型构建方法,从而提高了CRP预测的精度。该方法已经在多个高安全性的PUF案例中应用,均取得了良好攻击效果。其中,对基于亚阈值电流熵源的阵列型PUF的成功攻击案例发表于硬件安全领域的顶级学术会议IEEE HOST 2022,硕士生刘赟为该文的第一作者,论文链接为https://ieeexplore.ieee.org/abstract/document/9839861;对双层结构PUF的成功攻击案例发表于电子测试领域的顶级学术会议IEEE ITC 2021,博士生陈泳良为该文的第一作者,论文链接为https://ieeexplore.ieee.org/abstract/document/9611346;对Xbar PUF及其安全性加固方案的成功攻击案例发表于著名学术会议IEEE GLSVLSI 2021,博士生陈泳良为该文的第一作者,论文链接为https://dl.acm.org/doi/10.1145/3453688.3461501。

对三个高安全性PUF的攻击测试方案

对16种PUF电路的攻击结果

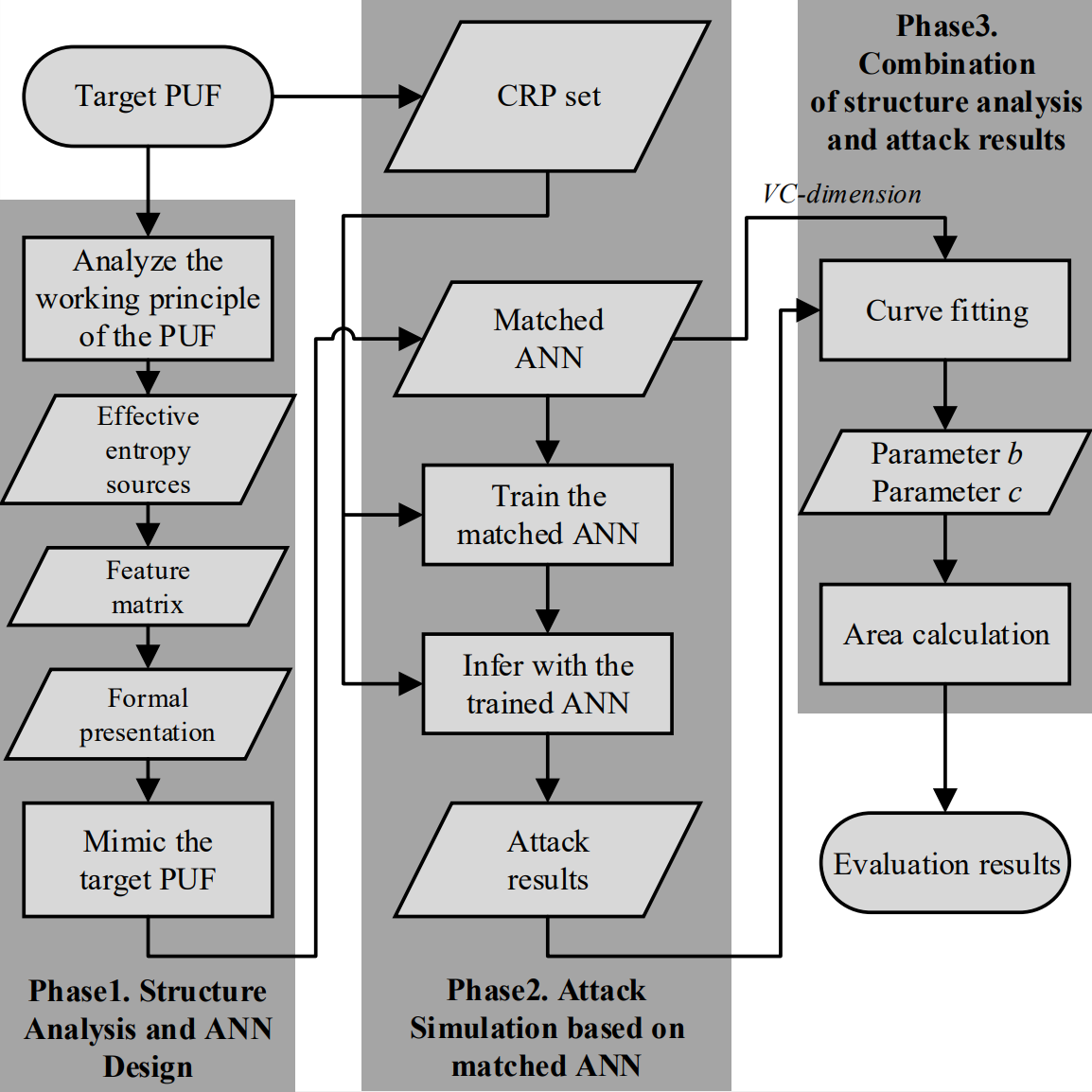

传统的PUF安全性评价需要在PUF电路流片完成后开展安全性测试,通过CRP预测正确率与训练CRP占比关系的分析来完成评价。崔小乐课题组在PUF安全性攻击测试方法的研究基础上,提出了一种新的PUF安全性评价方法。该方法利用PUF功能模型的结构相关性,可将PUF安全性评价提前至PUF电路设计阶段,从而大幅节省成本;由于该方法可为PUF安全性给出量化度量,可帮助电路设计者改进PUF设计;该方法沟通了PUF安全性与其结构和规模之间的桥梁,可有效解释“弱PUF的安全性强,而强PUF的安全性弱”等现象。该成果已经于2023年3月被信息安全领域的顶刊IEEE TIFS在线发表,博士生陈泳良为该文的第一作者,论文链接为https://ieeexplore.ieee.org/document/10064080/。此外硕士生叶文强在系列工作中也做出了突出贡献。

PUF安全性评价流程

研究成果如下:

[1] Yun Liu, Xiaole Cui*, Yongliang Chen, A Modeling Attack on the sub-threshold current array PUF, IEEE International Symposium on Hardware Oriented Security and Trust, (HOST), 2022.

[2] Yongliang Chen, Xiaole Cui*, Wenqiang Ye, Xiaoxin Cui*, The security enhancement techniques of the double-layer PUF against the ANN-based modeling attack, IEEE International Test Conference (ITC), 2021.

[3] Yongliang Chen, Xiaole Cui*, Wenqiang Ye, Xiaoxin Cui*, The modeling attack and security enhancement of the XbarPUF with both column swapping and XORing, 31th ACM Great Lakes Symposium on VLSI (GLSVLSI), 2021.

[4] Yongliang Chen, Xiaole Cui*, Yun Liu, Xiaoxin Cui*, An evaluation method of the anti-modeling-attack capability of PUFs, IEEE Trans. on Information Forensics & Security, early access, 2023.

OA系统

OA系统

学院邮箱

学院邮箱

教务管理

教务管理

资源下载

资源下载

English

English

发布时间:2023-03-21

发布时间:2023-03-21 浏览次数:

浏览次数: